一. 可信执行环境简介

可信执行环境(Trusted Execution Environment, TEE)是一种安全隔离的执行环境,能够保护数据、代码和计算过程免受恶意软件或未授权访问的影响。TEE 运行在CPU内部的一个受信任区(如 Intel SGX 或 ARM TrustZone),保证:

数据机密性:即使系统管理员、云供应商或恶意软件也无法访问TEE内部的数据。

代码完整性:代码在TEE内部执行时不可被篡改。

计算可验证性:可以提供远程证明(Attestation),确保TEE执行的代码未被修改。

1.TEE在云计算中的重要性

在传统云计算模式中,用户的计算任务和数据托管在云提供商(如 AWS、Azure、Google Cloud)上,存在数据安全风险:

云管理员访问数据风险:云运营商可能滥用管理权限读取用户数据。

共享计算资源风险:云上多个租户共享物理服务器,可能导致数据泄露。

合规性要求:某些行业(如金融、医疗、政府)要求严格的数据隔离,TEE 可以满足这些需求。

2.不同TEE方案对比分析

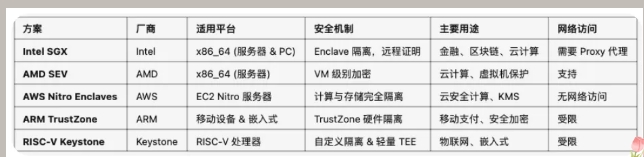

当前主流的 TEE 方案包括 Intel SGX、AMD SEV、AWS Nitro Enclaves、ARM TrustZone、RISC-V Keystone,它们在安全性、可扩展性、性能等方面各有特点。

2.1.支持的厂商

Intel SGX(Software Guard Extensions)

由 Intel 开发。

主要应用于 x86_64 服务器和 PC 端。

适用于机密计算、金融安全、区块链隐私计算等场景

AMD SEV(Secure Encrypted Virtualization)

由 AMD 开发。

主要用于AMD EPYC服务器,适用于云端虚拟机加密。

通过全虚拟机加密 提供保护,适合云计算、数据中心等应用。

AWS Nitro Enclaves

由 Amazon Web Services (AWS) 开发。

依赖 AWS Nitro系统,仅适用于AWS EC2 Nitro服务器。

适用于云端高安全计算,如AWS KMS密钥管理、金融隐私计算等。

ARM TrustZone

由ARM设计,适用于ARM架构的CPU和 SoC(系统级芯片)。

主要用于移动设备、智能家居、嵌入式系统,如 iPhone、安卓手机、智能电视等。

典型应用包括移动支付、指纹识别、硬件加密等。

RISC-V Keystone

由 UC Berkeley & 开源社区领导开发,适用于RISC-V处理器。

作为开源 TEE 解决方案,可高度定制化,适用于物联网、智能汽车、嵌入式 AI 设备等。

由于RISC-V是开源架构,Keystone适学术研究、实验性安全计算。

2.2.安全性对比

IntelSGX提供进程级安全性,但攻击面较大,容易受微架构攻击影响(如 L1TF, Foreshadow)。

AMD SEV 提供VM级别的内存加密,适用于云计算。

AWS Nitro Enclaves 采用完全隔离的计算环境,无攻击面。

ARM TrustZone 适用于移动端,但安全性依赖于软件实现。

RISC-V Keystone 具备高灵活性,适合研究和定制化应用。

2.3.可扩展性分析

Intel SGX 受限于 Enclave 的内存大小(最大 128MB 可用)。

AMD SEV 依赖于虚拟化,支持大规模扩展。

AWS Nitro Enclaves 通过 EC2 负载均衡,具备出色的可扩展性。

ARM TrustZone 主要适用于移动端,不适合云端扩展。

RISC-V Keystone 由于开源架构,可根据需求扩展。

2.4.性能分析

Intel SGX 因为需要数据加密,计算开销较大,I/O 性能受限。

AMD SEV 采用全 VM 加密,性能损失较小。

AWS Nitro Enclaves 计算开销低,但 vsock 通信限制 可能影响吞吐量。

ARM TrustZone & RISC-V Keystone 在嵌入式场景下,性能损耗较低。

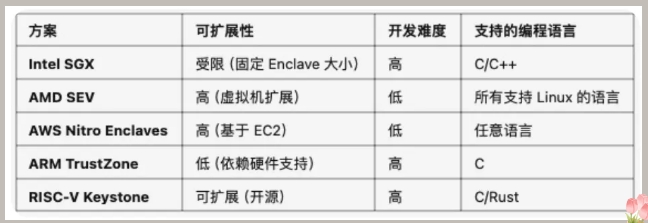

2.5.TEE 环境数据存储对比分析

不能持久化存储

TEE 环境不会保留数据:TEE 主要用于计算时数据保护,一旦 TEE 进程终止或重启,内部数据会自动销毁,无法持久化存储。

没有磁盘或文件系统:大多数 TEE 方案(如 AWS Nitro Enclaves 和 Intel SGX)不允许直接访问磁盘、文件系统、数据库或外部存储。

可在TEE 运行时存储数据

内存存储(RAM):TEE 允许在内存中存储数据,但数据仅在运行时可用,TEE 关闭后数据会消失。

加密数据传输:TEE 内的数据可以加密后存储到外部存储(如 S3、EBS、数据库),并在需要时解密加载到 TEE 内部使用。

不同 TEE 方案的数据存储支持情况

总结

TEE 内不能持久化存储数据,所有数据只存在于运行时内存如果需要存储数据,必须先加密,然后写入外部存储(如 S3、数据库) AMD SEV-SNP 支持持久化存储,但存储数据仍然需要全程加密,避免数据泄露

TEE 适用于数据保护和计算,但不适用于长期存储敏感数据,需要通过加密 + 外部存储结合使用

2.6.应用场景分析

Intel SGX 适用于高安全需求场景,如机密计算、区块链隐私计算(如 Secret Network)。

AMD SEV 适用于云端应用,如保护 VM 内的敏感数据。

AWS Nitro Enclaves 适用于云端高安全需求,如 AWS KMS、机密数据处理。

ARM TrustZone 适用于移动设备,如手机支付(Samsung Knox)。

RISC-V Keystone 适用于物联网设备,如智能家居、汽车安全系统。

不同 TEE 方案在安全性、可扩展性、性能和适用场景 方面存在明显差异:

AWS Nitro Enclaves 适用于云端安全计算,提供无网络访问的隔离环境,

很多公司使用 Nitro 和 KMS 结合作为钱包的签名机服务

Intel SGX 适用于金融 & 区块链,但计算和 I/O 性能受限。

AMD SEV 提供全 VM 级别的加密,适合云端工作负载。

ARM TrustZone 主要用于移动设备安全,如 Android & iOS 设备。

RISC-V Keystone 是开源 TEE 方案,适用于物联网 & 嵌入式应用。

选择建议

云计算安全和区块链:

云计算安全: AWS Nitro Enclaves,

区块链签名机:AWS Nitro Enclaves + KMS

区块链 & 机密计算:Intel SGX

虚拟机 & 云端保护:AMD SEV

移动端 & 低功耗设备:ARM TrustZone

嵌入式 & 物联网:RISC-V Keystone

二. AWS Nitro Enclaves 与AWS KMS结合使用详解

1.什么是 AWS Nitro Enclaves

AWS Nitro Enclaves 是 AWS 提供的一种可信执行环境(TEE),用于保护高度敏感的数据和计算。它通过硬件隔离的方式,确保数据即使在宿主实例(Host Instance)上,也不会被恶意访问或篡改。

特点:

完全隔离:Enclave 没有外部网络访问权限(无外网、无本地存储)

安全计算:Enclave 只能通过 vsock(虚拟 socket) 进行数据通信,确保数据不被暴露

防篡改:运行环境和代码完整性由 Nitro Hypervisor 保障

2.为什么需要 AWS KMS

AWS Nitro Enclaves 无法持久化存储数据,也不能直接访问 AWS 资源(如 S3、数据库等)。因此:

敏感数据需要加密后存储到外部(如 S3、数据库)。

解密时需要 KMS 进行密钥管理,确保只有授权的 Enclave 可以访问解密密钥。

AWS KMS(Key Management Service)是 AWS 提供的 云端密钥管理服务,允许 Nitro Enclaves 通过 Enclave KMS Proxy 安全访问 KMS 解密数据。

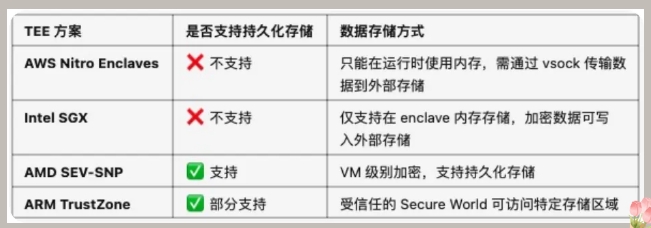

3.AWS Nitro Enclaves 和 KMS 结合使用架构

AWS Nitro Enclaves: 执行安全计算的隔离环境

vsock(虚拟 socket): Nitro Enclaves 和宿主实例的唯一通信方式

AWS KMS(Key Management Service):提供加密密钥管理

Enclave KMS Proxy: 让 Nitro Enclaves 安全访问 KMS

AWS EC2 宿主实例: 运行 Enclave 并管理 Enclave-KMS 代理

AWS IAM(Identity and Access Management): 控制 Nitro Enclaves 访问 KMS 的权限

4.安全性保证

Nitro Enclaves 只能访问 KMS,无法访问其他 AWS 服务。

Enclave KMS Proxy 确保只有 Nitro Enclaves 能解密数据。

密钥不会暴露,即使 EC2 宿主实例被入侵,也无法获取密钥。

Nitro Enclaves 使用远程证明(Attestation),确保只有特定的 Enclave 代码可以解密数据。

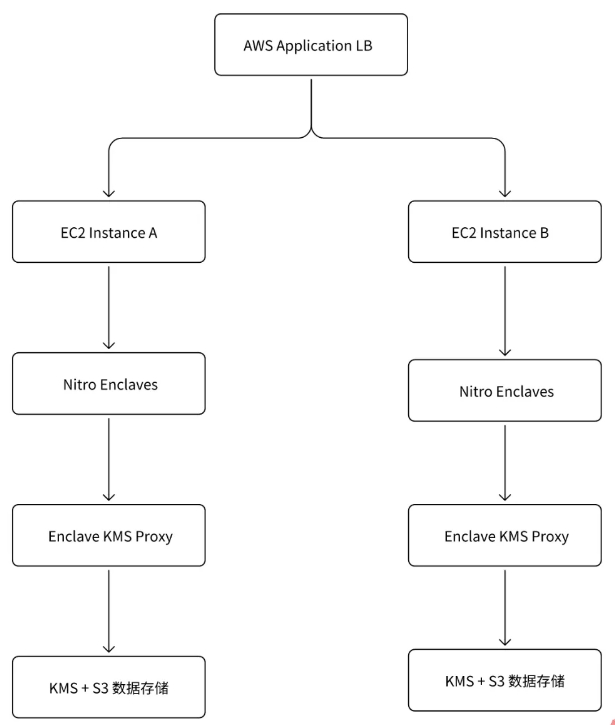

5.使用 AWS Nitro Enclaves 实现高可用负载均衡

AWS Nitro Enclaves 主要用于安全计算,提供隔离执行环境(TEE),但由于它没有网络访问能力,直接负载均衡 Nitro Enclaves 并不现实。因此,我们需要通过EC2宿主实例(Host Instance)+ 负载均衡(LB)来间接实现 Nitro Enclaves 的高可用。

AWS Application Load Balancer (ALB):负责 HTTP/TCP 负载均衡,将请求分发到多个 EC2 宿主实例

AWS Auto Scaling Group (ASG):自动扩展 EC2 实例数量,确保高可用

EC2 宿主实例(Host Instance):运行 Enclave 并处理负载,提供 Enclave KMS Proxy 代理

Nitro Enclaves:负责执行安全计算任务

AWS KMS:提供密钥管理服务,用于解密数据

S3 / DynamoDB:持久化存储数据

一个 Web3 交易请求

客户端请求 → ALB 负载均衡 → EC2 宿主实例

EC2 解析请求 → 通过 vsock 发送到 Nitro Enclave

Nitro Enclave 处理数据(如解密 Web3 私钥)

Nitro Enclave 通过 KMS Proxy 访问 AWS KMS 解密数据

计算完成后返回结果到 EC2 宿主实例

EC2 将结果返回给客户端

6.适用场景

机密计算: 保护金融交易、区块链私钥管理

医疗数据: 处理敏感的病人信息和隐私数据

加密钱包:保护 Web3 私钥,防止密钥泄露

AI 计算:保护 AI 模型和推理数据

7.结论

AWS Nitro Enclaves 与 KMS 结合,提供了高度安全的数据保护方案:

数据加密存储,解密仅在 Enclave 内部进行

无外网访问,防止黑客攻击

密钥管理由 KMS 负责,防止泄露

这一方案适用金融、医疗、区块链等需要高安全性的应用场景

三. 如何使用AMD SEV-SNP云端隐私保护

AMD SEV-SNP(Secure Encrypted Virtualization - Secure Nested Paging) 是 AMD 机密计算(Confidential Computing)的最新增强版本,提供 内存加密、数据完整性保护和远程证明 功能。本文详细介绍如何在 支持 SEV-SNP 的环境中加密 VM 和数据。

1.AMD SEV-SNP的加密机制

SEV-SNP主要通过CPU级别的内存加密,保护虚拟机的敏感数据,避免宿主机(Hypervisor)访问:

内存加密(Memory Encryption):使用 VM 独立的加密密钥(AES-128)。

数据完整性保护(Memory Integrity Protection):防止 Hypervisor 操作页表,导致数据回滚或劫持。

远程证明(Attestation):让云用户验证 VM 是否运行在安全环境中。

2.AWS EC2 如何支持AMD SEV-SNP

在 AWS Nitro 系统 中,AWS 通过 KVM(Kernel-based Virtual Machine) 和 SEV-SNP 结合 来实现 EC2 实例的机密计算,主要涉及:

Nitro Hypervisor(AWS 自研的 KVM)

AMD SEV-SNP 的 VM 内存加密

SEV-SNP 远程认证(Attestation)

CPU、内存、I/O 访问控制

3.SEV-SNP 的底层原理

3.1.虚拟机内存加密(Encrypted Virtual Memory)

SEV(Secure Encrypted Virtualization)早期版本(如 SEV-ES)已经支持为 VM 分配独立的加密密钥。

在 SEV-SNP 中,所有 VM 的内存都是加密的,且无法被宿主机(Hypervisor)访问。

底层实现:

每个 VM 拥有独立的密钥(由 CPU 内部的 Secure Processor 生成)。

物理内存访问时,数据会自动加密 / 解密,保护 VM 数据。

Hypervisor 只能管理页表,但无法解密 VM 数据。

结果:AWS 甚至无法访问 EC2 上运行的加密 VM 内存!

3.2.防止内存攻击(Memory Integrity Protection)

SEV-SNP 解决了传统 SEV 面临的恶意篡改问题,主要通过RMP(Reverse Map Table) 机制:

问题:早期 SEV 存在:

页面重映射攻击(Page Remapping) → 恶意 Hypervisor 可能会更改页表,映射到攻击者控制的内存地址。

数据回滚攻击(Rollback) → 旧版 SEV 允许攻击者恢复 VM 旧的内存快照,可能导致回滚攻击。

SNP 解决方案(RMP 机制):

RMP 记录每个内存页的所有者,确保 Hypervisor 无法修改 VM 的内存映射。

VM 只能访问属于自己的内存页,防止数据泄露。

结果:即使 AWS 或恶意 Hypervisor 想修改 VM 的数据,SEV-SNP 也会直接阻止!

3.3.远程证明(Attestation)

SEV-SNP 允许 EC2 实例在启动时生成远程证明(Attestation Report),证明当前环境是可信的。

具体实现:

VM 生成一个 Attestation 请求,并提交给 AMD Secure Processor(AMD SP)。

AMD SP 计算哈希值(Measurement),对 CPU、固件、启动配置等进行签名

VM 可以使用 AWS 提供的 SEV-SNP API 将该证明发送给外部可信方(如区块链项目、银行、云端数据库)进行验证。

结果:AWS 无法篡改 VM 运行环境,用户可以验证 EC2 实例的可信状态

4.AWS EC2 使用 AMD SEV-SNP 的优势

✅ 完整的机密计算能力

保护 EC2 实例的内存,防止数据泄露。

适用于 金融交易、隐私计算、医疗数据分析、AI 训练 等场景。

✅ 远程证明

允许外部系统验证 EC2 是否处于安全状态,支持合规要求。

✅ 无需修改应用

AWS 让SEV-SNP无缝集成,开发者无需修改应用代码。 支持Nitro安全架构

AWS Nitro 进一步增强 SEV-SNP 安全性,确保 Hypervisor不能访问 VM。

AWS EC2 通过 AMD SEV-SNP 提供强大的机密计算支持,保护虚拟机免受云提供商或恶意管理员的攻击。

VM内存全加密,防止 AWS 访问。

完整的内存完整性保护,防止恶意篡改。

支持远程证明,可验证实例可信性。

适用于高隐私需求的 Web3、金融、医疗、AI 计算场景。

四.小结

TEE 技术在云计算、金融交易、Web3、医疗等领域至关重要:

AWS Nitro Enclaves适用于云端安全计算,结合 KMS 可用于Web3签名机

Intel SGX 适用于金融区块链 & 隐私计算

AMD SEV-SNP 适用于虚拟机级别的数据加密,确保云端计算可信

ARM TrustZone 适用于移动支付和低功耗设备

RISC-V Keystone 适用于物联网 & 嵌入式 AI

声明:本网站所有相关资料如有侵权请联系站长删除,资料仅供用户学习及研究之用,不构成任何投资建议!